Lazarus Group ใช้มัลแวร์รูปแบบใหม่ในความพยายามที่จะโจมตีเว็บเทรด crypto ตามรายงานเมื่อวันที่ 31 ตุลาคมจาก Elastic Security Labs

Elastic ได้ตั้งชื่อมัลแวร์ตัวใหม่ว่า “Kandykorn” และโปรแกรมโหลดเดอร์ที่โหลดมันลงในหน่วยความจำว่า “Sugarload” เนื่องจากไฟล์โหลดเดอร์มีนามสกุลใหม่ “.sld” ซึ่งทาง Elastic ไม่ได้เปิดเผยชื่อเว็บเทรดที่เป็นเป้าหมายของการโจมตี

เว็บเทรด Crypto หลายแห่งประสบปัญหาการแฮ็ก private-key ในปี 2023 ซึ่งส่วนใหญ่มาจาก Lazarus Group ซึ่งเป็นองค์กรอาชญากรรมไซเบอร์ของเกาหลีเหนือ

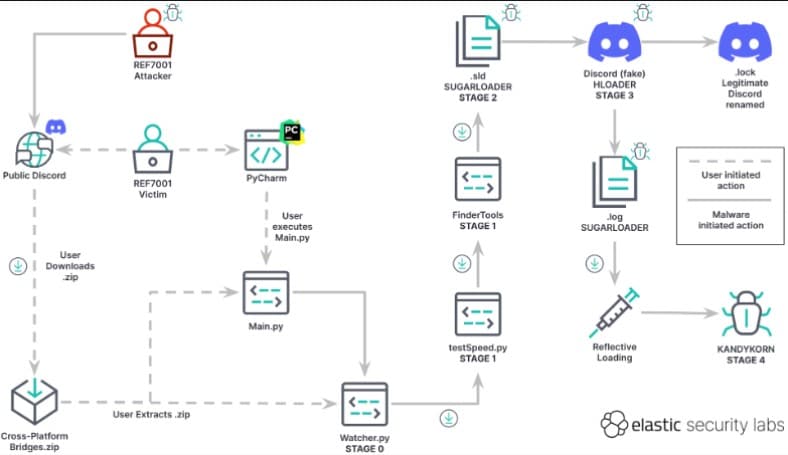

การโจมตีจะเริ่มต้นขึ้นเมื่อสมาชิกของ Lazarus สวมรอยเป็นวิศวกรบล็อคเชน เพื่อหลอกล่อวิศวกรของเว็บเทรด crypto เป้าหมาย โดยผู้โจมตีจะติดต่อมาทาง Discord โดยอ้างว่าพวกเขาได้ออกแบบบอทเก็งกำไรที่สามารถทำกำไรได้ ซึ่งสามารถทำกำไรจากความคลาดเคลื่อนระหว่างราคาของสกุลเงินดิจิทัลในเว็บเทรดต่าง ๆ

ผู้โจมตีจะโน้มน้าวให้ดาวน์โหลด “บอท” นี้ ซึ่งไฟล์ในโฟลเดอร์ ZIP ของโปรแกรมจะมีชื่อปลอม เช่น “config.py” และ “pricetable.py” ซึ่งทำให้ดูเหมือนเป็นบอทเก็งกำไร

เมื่อวิศวกรรันโปรแกรม มันก็จะรันไฟล์ “Main.py” ที่ใช้รันโปรแกรมทั่วไปบางโปรแกรม รวมถึงไฟล์อันตรายที่เรียกว่า “Watcher.py” ที่จะสร้างการเชื่อมต่อกับบัญชี Google Drive ระยะไกล และเริ่มดาวน์โหลดเนื้อหาจากบัญชีนั้นไปยังไฟล์อื่นชื่อ testSpeed.py จากนั้นก็จะรัน testSpeed.py หนึ่งครั้งก่อนที่จะลบออกเพื่อปกปิดร่องรอยของมัน

ในระหว่างการรัน testSpeed.py เพียงครั้งเดียว โปรแกรมจะดาวน์โหลดเนื้อหาเพิ่มเติมและดำเนินการไฟล์ที่ Elastic เรียกว่า “Sugarloader” ที่ใช้ “binary packer” เพื่อทำให้สามารถข้ามโปรแกรมตรวจจับมัลแวร์ส่วนใหญ่ได้ อย่างไรก็ตาม พวกเขาสามารถค้นพบมันได้โดยการบังคับให้โปรแกรมหยุดทำงานหลังจากเรียกใช้ฟังก์ชันการเริ่มต้น จากนั้นจึงบันทึกภาพรวมของหน่วยความจำเสมือนของกระบวนการ

จากข้อมูลของ Elastic นั้น ได้ทำการตรวจจับมัลแวร์ VirusTotal บน Sugarloader และตัวตรวจจับก็พบว่าไฟล์นั้นไม่เป็นอันตราย

เมื่อดาวน์โหลด Sugarloader ลงในคอมพิวเตอร์แล้ว มันจะเชื่อมต่อกับเซิร์ฟเวอร์ระยะไกลและดาวน์โหลด Kandykorn ลงในหน่วยความจำของอุปกรณ์โดยตรง โดย Kandykorn มีฟังก์ชันมากมายที่เซิร์ฟเวอร์ระยะไกลสามารถใช้เพื่อทำกิจกรรมที่เป็นอันตรายต่าง ๆ ตัวอย่างเช่น คำสั่ง “0xD3” ที่ใช้แสดงรายการเนื้อหาของไดเร็กทอรีบนคอมพิวเตอร์ของเหยื่อ และ “resp_file_down” ที่ใช้เพื่อถ่ายโอนไฟล์ใด ๆ ของเหยื่อไปยังคอมพิวเตอร์ของผู้โจมตี

Elastic เชื่อว่าการโจมตีเกิดขึ้นในเดือนเมษายน 2023 โดยอ้างว่าโปรแกรมยังคงถูกใช้เพื่อทำการโจมตีในปัจจุบัน โดยระบุว่า:

“ภัยคุกคามนี้ยังคงทำงานอยู่ และเครื่องมือและเทคนิคก็ยังได้รับการพัฒนาอย่างต่อเนื่อง”

อ้างอิง : cointelegraph.com

ภาพ bleepingcomputer.com